WordPressのユーザー名「admin」は危険

ユーザー名を「admin」のままで使われているWordPressサイトが狙われています。

ユーザー名「admin」で管理されているアカウントをターゲットにして、サイトに関連する単語や色々な言葉を組み合わせて無作為な文字列を作り、繰り返しパスワードに試して突破を試みるというものです。

想定できる言葉を数々繰り出し、力任せに正面突破を図る、いわゆるブルートフォースアタック(Brute Force Attackと言うヤツです。

この攻撃を受けているWordPressサイトは、アクセス時の応答速度が極端に遅くなったり、場合によってはダウンしたりしている様です。

また、一度不正侵入されたWordPressサイトには、攻撃者が再度の侵入に使うバックドアを設置されるので、新有された後、ユーザー名とパスワードを変更しても、攻撃者にサイトをコントロールされてしまいます。

WordPressに若干のセキュリティーの甘さがあっても、サイトを置いているサーバが、危なそうなIPアドレスからはアクセスできなくするのですが、今回の広範囲な攻撃では90,000件以上のIPアドレスを持つボットネット(こちらもハッキングされたサイト達です)を使っているので、IPアドレスのアクセス遮断などでは対処できない様です。

アメリカやヨーロッパではかなりの被害が出てる様ですが、いまのところ日本国内での被害はそう大きくない様ですが、ロリポップ!![]() やheteml

やheteml![]() (ヘテムル

(ヘテムル![]() )などでは、既にユーザーに予防対策のお知らせが送られています。

)などでは、既にユーザーに予防対策のお知らせが送られています。

対処法は、攻撃を受ける前に、まずユーザー名を「admin」から変更する事。そしてパスワードを複雑で連想できないものにする事です。

さらにWordPressのPluginの、Login LockDownをインストールし、有効化&設定してやると、一定回数ログインに失敗した場合、設定された時間の間、ログイン出来なくなりますので、かなり有効です。

またWordPress.comのブログホスティングサービスを利用している場合は、Google 認証システムを利用した2段階認証を利用できます。30秒ごとに新規生成される「秘密の番号」の入力が求められるので、ブルートフォースアタックでは突破は無理でしょう。

とにもかくにも、めんどくさがらずに事前の対策を取るべしです。「無精はダメよ」と言う事ですわ。

WordPressをインストールする時、ユーザー名をデフォルトのままにしておくと「admin」となるんですが、ユーザー名を考えるのがめんどくさくて、このままにしておく人が多いんでしょうね。

で、ユーザー名を変えるのを煩わしく思う人は、WordPressのログイン・パスワードに覚え難いものを使うのも煩わしく思うから、「1234」の様な、素人でも、「こりゃ危険だろう!」と感じてしまう様な簡単なパスワードを使ったりするんですね。

危機管理感の甘さを狙った攻撃です。

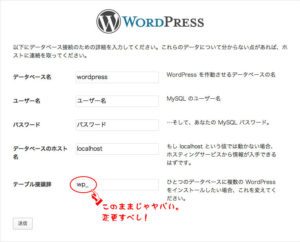

WordPressのインストール時には、データベースについても設定しますが、データベースの「テーブル接頭辞」をデフォルトの「wp_」のままにしておくのも危険です。サイトがWordPressを使っている事が攻撃者に解れば、「wp_」を使ってデータベースにアクセスできる様になりますから。

「テーブル接頭辞」も変更しなくちゃです。

追加2013-04-18・詳細な対策ページがSEO Japanサイトに掲載されました。こちらもご確認下さい。

ユーザー名「admin」のWordPressサイトが狙われている!関連情報

・WordPressサイトに大規模攻撃、強力なボットネット化が目的?(WIRED)

・WordPress の“admin”アカウントを狙った大規模な不正ログイン攻撃、パスワードへの警戒を(インターネットコム)

・PASSWORDS AND BRUTE FORCE(WordPress公式ブログ)